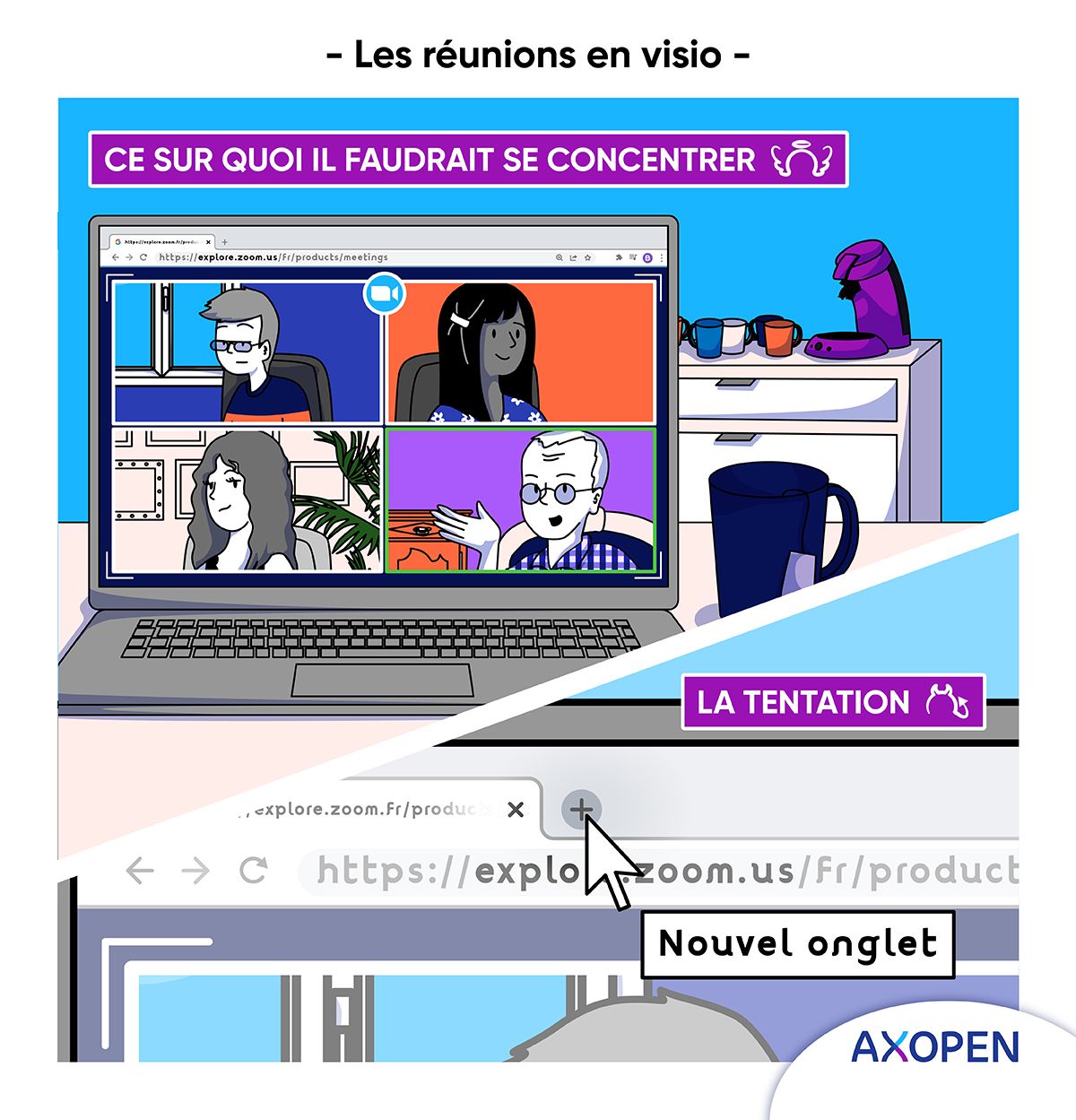

Les réunions en visio

Aujourd’hui grande motivation : je vais rester focus sur ma réunion.

C’est parti, je suis ultra motivé !

On commence avec l’ordre du jour… Bof ça ne m’intéresse pas trop, mais bon je vais écouter tous les échanges, prendre des notes et poser un tas de questions pertinentes.

Évidemment cette réunion se passe en visioconférence…

La lumière de l’écran commence à me fatiguer les yeux… mais je reste concentré…

Pff, pourquoi certaines personnes se sentent-elles obligées de mobiliser l’attention en parlant des heures pour ne rien dire ?

Mes yeux se focalisent sur le signe +, symbole permettant d’ouvrir un nouvel onglet sur mon navigateur…

Non, il ne faut pas que je craque, il faut que je résiste…

Trop tard, mes doigts ont pris le contrôle et, d’un simple raccourci, ils ouvrent un nouvel onglet…

C’en est fini de ma motivation, me voilà en train de lire l’actualité…

Suis-je donc le seul qui ne peut résister à cette tentation ?

Nos podcasts en lien

Pour aller plus loin

La gestion des risques dans les projets informatiques

Dans le domaine IT, la gestion des risques est un facteur clé pour la réussite des projets. Complexes par nature, ces projets sont souvent soumis à de nombreuses incertitudes, qu'elles soient techniques, budgétaires, humaines, ou liées à d’autres facteurs externes. De plus, dans un contexte de transformation digitale, de nouveaux types de risques apparaissent. Les entreprises doivent non seulement gérer les risques techniques, mais aussi ceux liés à l'adoption de nouvelles technologies. La résistance au changement, la formation insuffisante des équipes, ou encore les erreurs dans la migration des systèmes sont autant de facteurs qui peuvent freiner le succès de la transformation. Anticiper et atténuer ces risques est essentiel pour garantir une transition fluide et la réussite des projets informatiques !

Hibernate et la LazyInitializationException

Tuto : Hibernate et la LazyInitializationException

OWASP : Top 10 des failles API en 2024

Dans un contexte où les architectures microservice, le cloud et les systèmes distribués sont devenus la norme, les API (Application Programming Interfaces) jouent un rôle central dans la communication entre les applications et les services. Elles facilitent les échanges de données, l'intégration de fonctionnalités et la scalabilité des infrastructures. Cependant, cette exposition accrue des API ouvre la voie à des vulnérabilités de sécurité majeures, qui peuvent être exploitées pour compromettre des systèmes critiques, voler des données ou perturber des services.